之前在centos中分析了/dev/sda1下的结构,但当对象是一块以芯片直读方式作出来的全盘镜像呢?

这次以安卓手机的全盘镜像为对象,尝试按照ext4文件系统结构手动解析,加强对ext4文件系统、EFI系统分区、GPT磁盘的理解,补充ext4文件系统的日志结构的描述。

我得到的全盘镜像有两种格式,一种.img,一种是.bin,两种镜像的组织方式是比较类似的,但可能因为是不同的直读机做出的原因,.img格式的镜像在“真正的数据”前附加了机器的标志信息。

.bin格式镜像分析

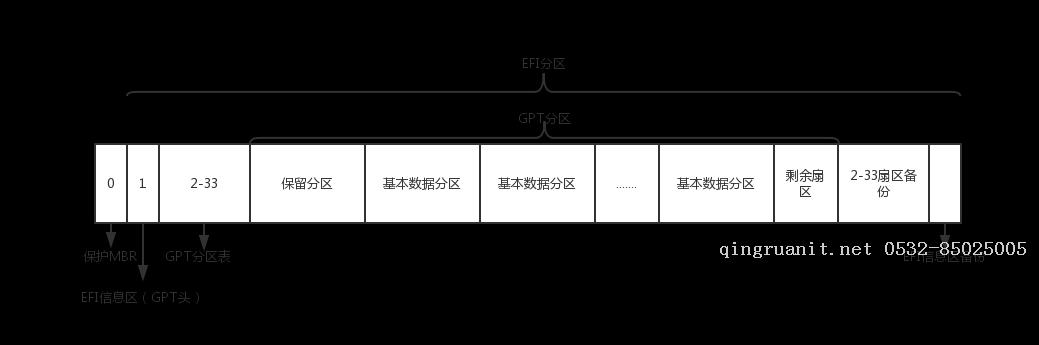

.bin格式全盘镜像是以GPT分区的方式进行管理的,GPT磁盘的总体布局如下:

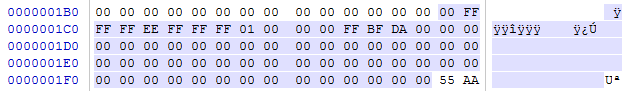

.bin格式的全盘镜像头512个字节也就是0号扇区的内容是一个DOS分区,分区表的内容如下:

该分区表只有一个表项被使用,记录的分区起始扇区号是0x01,分区扇区数是:0xDA BF FF,0号扇区最后两个字节就是MBR扇区的有效标志0x55 AA。当然在dos分区表前面还有446个字节的引导代码区域,这里的引导代码没有写,就没有截图了。

延伸阅读

- ssh框架 2016-09-30

- 阿里移动安全 [无线安全]玩转无线电——不安全的蓝牙锁 2017-07-26

- 消息队列NetMQ 原理分析4-Socket、Session、Option和Pipe 2024-03-26

- Selective Search for Object Recognition 论文笔记【图片目标分割】 2017-07-26

- 词向量-LRWE模型-更好地识别反义词同义词 2017-07-26

- 从栈不平衡问题 理解 calling convention 2017-07-26

- php imagemagick 处理 图片剪切、压缩、合并、插入文本、背景色透明 2017-07-26

- Swift实现JSON转Model - HandyJSON使用讲解 2017-07-26

- 阿里移动安全 Android端恶意锁屏勒索应用分析 2017-07-26

- 集合结合数据结构来看看(二) 2017-07-26

学习是年轻人改变自己的最好方式

学习是年轻人改变自己的最好方式